Nhận định, soi kèo U19 Wales vs U19 Anh, 2h00 ngày 20/3: Tam sư khó nhọc

本文地址:http://web.tour-time.com/html/740b198531.html

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。

Nhận định, soi kèo Ukraine vs Bỉ, 2h45 ngày 21/3: Bình mới rượu cũ

Năm 1986, Đại hội lần thứ VI của Đảng xác định đất nước tiến hành đổi mới, nền kinh tế khởi sắc kéo theo nhu cầu lao động là rất lớn. Bộ trưởng Bộ Công nghiệp Thực phẩm (tiền thân của Bộ Công nghiệp) đã ký quyết định số 25/CNTP-TCCB, nâng cấp thành Trường Trung học Công nghiệp Thực phẩm TP.HCM nhằm đáp ứng việc đào tạo nhân lực kỹ thuật lành nghề về Công nghiệp Thực phẩm.

Đến năm 2001, Bộ trưởng Bộ GD-ĐT ký quyết định số 18/QĐ-BGD&ĐT-TCCB, nâng cấp thành Trường CĐ Công nghiệp Thực phẩm TP.HCM.

Từ ngày 23/02/2010 trường chính thức trở thành Trường ĐH Công nghiệp Thực phẩm TP.HCM theo quyết định số 284/QĐ-TTG của Thủ tướng Chính phủ.

Đổi tên Trường ĐH Công nghiệp Thực phẩm TP.HCM

- Sáng nay 18/6, Hà Nam chính thức công bố điểm thi tuyển sinh lớp 10 năm 2019. Các thí sinh có thể xem điểm thi của mình trên Cổng Thông tin điện tử Sở GD-ĐT Hà Nam.

">Điểm thi tuyển sinh vào lớp 10 năm 2019 tại Nghệ An

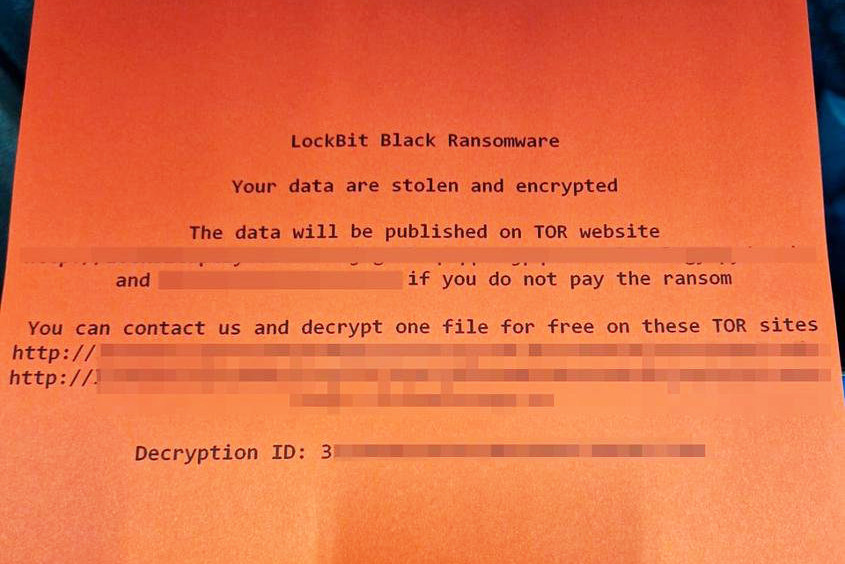

Đầu năm 2023, băng đảng tội phạm mạng LockBit đã thực hiện một vụ tấn công theo cách thức tương tự nhằm vào Royal Mail - dịch vụ bưu chính quốc gia của Vương quốc Anh.

Vụ tấn công đã làm tê liệt hoạt động chuyển phát thư quốc tế, khiến hàng triệu lá thư và bưu kiện bị kẹt. Trong khi đó, các máy in liên tục in ra thông báo đòi tiền chuộc màu cam của nhóm LockBit. Mặc dù vậy, Royal Mail sau đó đã từ chối làm theo yêu cầu.

Không chỉ trên thế giới, tại Việt Nam thời gian qua cũng chứng kiến nhiều vụ tấn công hệ thống của các tổ chức, doanh nghiệp bằng mã độc tống tiền. Số vụ tấn công ransomware tăng cao khiến Cục An toàn thông tin (Bộ TT&TT) đã phải liên tục đưa ra cảnh báo.

Trao đổi với VietNamNet, ông Hà Minh Vũ, Trưởng nhóm tư vấn công nghệ của Công ty an ninh mạng Việt Nam (VSEC) cho biết, năm 2023, các cuộc tấn công sử dụng mã độc tống tiền nhắm vào các tổ chức, cơ sở hạ tầng công nghiệp đã tăng gần gấp đôi so với năm 2022. Trong đó, hơn 70% cuộc tấn công bằng mã độc tống tiền nhằm vào ngành sản xuất.

Năm 2023, VSEC ghi nhận nhiều phản ánh sự cố liên quan đến việc bị mã hóa tệp tin do ransomware gây ra. Nạn nhân của những cuộc tấn công này thường nhận về những hậu quả nghiêm trọng. Đa số mất hẳn dữ liệu do đã bị tin tặc mã hóa.

“Dù nạn nhân có gửi tiền chuộc hay không, những dữ liệu bị mã hóa cũng khó toàn vẹn. Do vậy, ransomware là hình thức tấn công rất nguy hiểm. Các cuộc tấn công bằng ransomware dự kiến sẽ còn tăng mạnh hơn nữa trong năm 2024”, ông Vũ nói.

Theo TS Đặng Minh Tuấn, Viện trưởng Viện nghiên cứu ứng dụng công nghệ CMC, trong các vụ tấn công bằng ransomware, ngay cả khi bỏ tiền để chuộc dữ liệu, nạn nhân cũng sẽ phải đối mặt với nhiều rủi ro. Việc lấy lại được dữ liệu hay không phụ thuộc phần nhiều vào uy tín của chính hacker đã lấy cắp và mã hóa chúng.

Trong trường hợp nạn nhân chấp nhận trả tiền chuộc, thông thường, hacker sẽ giữ uy tín, trả khóa và phần mềm giải mã dữ liệu cho nạn nhân. Điều này nhằm đảm bảo khi một nạn nhân khác bị tấn công, họ cũng sẽ tin tưởng và gửi tiền chuộc dữ liệu.

“Nếu hacker 'ăn non', nạn nhân sẽ truyền tai nhau rằng, mất tiền cũng chẳng giải quyết được gì đâu, và các nạn nhân tiếp theo vì thế sẽ không nộp tiền nữa. Chính vì có 2 khả năng như vậy, việc chuộc tiền xong có thể lấy lại dữ liệu hay không là hên xui. Lúc này nạn nhân sẽ ở thế bị động, phụ thuộc hoàn toàn vào hacker là bên nắm thông tin giải mã”, TS Đặng Minh Tuấn phân tích.

Đối với các vụ tấn công ransomware, các biện pháp kỹ thuật gần như không thể xử lý được một khi dữ liệu đã mã hóa. Do vậy, để phòng bị, doanh nghiệp, tổ chức cần thường xuyên cập nhật các bản vá.

Khi phần mềm nâng cấp, thông thường sẽ gặp vấn đề về lỗ hổng bảo mật. Các bản vá được sinh ra để giải quyết vấn đề này. Nếu vá không kịp, hacker sẽ khai thác các lỗ hổng để thâm nhập hệ thống.

Biện pháp thứ hai là cài các công cụ, phần mềm giúp hạn chế mã độc, có biện pháp giám sát, tường lửa, phát hiện xâm nhập... Bên cạnh đó, cơ quan, tổ chức cần tiến hành backup (sao lưu) dữ liệu thường xuyên.

Đặc biệt, các dữ liệu quý, nhạy cảm, cần phải backup ít nhất tại hai nơi, một nơi “online” và một nơi “offline”, không kết nối với Internet. Bản backup không được để ở server trong cùng hệ thống, dẫn đến khi hacker tấn công, dữ liệu sao lưu cũng bị mã hóa theo.

Nếu sao lưu thường xuyên, trong trường hợp hệ thống bị tấn công, nạn nhân có thể dùng dữ liệu được lưu ở nơi khác để khôi phục, thay thế, chỉ bị mất một chu kỳ cập nhật dữ liệu.

Theo TS Đặng Minh Tuấn, tất cả những biện pháp bảo vệ trên đều được quy định trong các tiêu chuẩn ISO về an toàn thông tin như 27.001, 27.002 đến 27.0015. Việc tuân thủ đúng các tiêu chuẩn an toàn thông tin sẽ giúp hạn chế những vụ tấn công bằng mã độc tống tiền.

Mã độc tống tiền: Bỏ tiền chuộc vẫn có thể mất hết dữ liệu

Nhận định, soi kèo Burkina Faso vs Djibouti, 23h00 ngày 21/3: Khó cho cửa trên

Năm 2020, nhiều băng nhóm tội phạm đã nghĩ ra một cách để buộc nạn nhân phải trả tiền chuộc sau khi xâm nhập hệ thống của họ: đó là công khai dữ liệu bị đánh cắp nếu không trả tiền chuộc. Khi năm 2020 bắt đầu, chỉ có băng ransomware Maze sử dụng chiêu thức này song khi hết năm, đã có thêm 17 băng nhóm nữa học tập.

Theo báo cáo “Tình hình mã độc tống tiền” của Emsisoft, ngay cả khi nạn nhân khôi phục hoàn toàn hệ thống nhờ sao lưu dữ liệu trước đó, họ vẫn trả số tiền lên tới hàng chục ngàn hay hàng triệu USD cho thủ phạm để ngăn chúng rò rỉ thông tin đánh cắp. Điều đó dẫn tới tỉ lệ các vụ tấn công có động cơ tài chính tăng lên và hậu quả là tỷ suất hoàn vốn của tội phạm mạng cũng tốt hơn.

Tấn công mã độc có hàng ngàn nạn nhân năm ngoái, với hàng trăm cơ quan chính phủ, cơ sở y tế, trường học cũng như công ty tư nhân lọt bẫy của tin tặc. Báo cáo của Emsisoft chỉ ra các tổ chức công tại Mỹ bị nặng nhất với ít nhất 2.354 cơ quan nhà nước, y tế và giáo dục bị ảnh hưởng.

Cách xử lý của các nạn nhân cũng khác nhau: có người trả tiền chuộc luôn để phục hồi hệ thống, có người từ chối và dành hàng tuần tới hàng tháng để khôi phục, trong khi số khác dù khôi phục nhưng vẫn trả tiền.

Theo Emsisoft, thiệt hại tài chính do ransomware gây ra lên tới hàng tỷ USD. Do chứng minh được khả năng thành công, sẽ có nhiều băng nhóm áp dụng kỹ thuật đánh cắp và rò rỉ dữ liệu này.

Tuy vậy, có thể triển khai nhiều biện pháp tương đối đơn giản để ngăn chặn mã độc tống tiền và các loại tấn công mã độc khác. Phishing là một trong những hình thức phát tán ransomware phổ biến nhất, đặc biệt trong bối cảnh học tập, làm việc từ xa ngày càng phổ biến. Do đó, các tổ chức nên khuyến cáo nhân viên về tầm quan trọng của sự thận trọng khi mở email, tệp tin đính kèm. Nếu nhân viên nghi ngờ thứ gì đó, họ nên báo cáo với phụ trách kỹ thuật.

Các tổ chức nên đảm bảo họ có chiến lược vá và cập nhật sản phẩm kịp thời, đề phòng tội phạm mạng tận dụng lỗ hổng nổi tiếng để phát tán mã độc. Thường xuyên cập nhật sao lưu cũng nên được ưu tiên vì khi điều tồi tệ nhất ập đến, họ hoàn toàn có thể phục hồi hệ thống mà không cần trả tiền chuộc.

Giám đốc Công nghệ Emsisosft Fabian Wosar cho rằng đầu tư đúng mức vào nhân lực, quy trình và công nghệ thông tin sẽ làm giảm đáng kể sự cố mã độc tống tiền và giảm nhẹ mức độ nghiêm trọng, thiệt hại nếu nó xảy ra.

Du Lam (Theo ZDN)

2020 là năm tồi tệ nhất đối với Giám đốc Công nghệ thông tin của các tổ chức. Đứng sau xu hướng này chính là mã độc đòi tiền chuộc.

">Vì sao nạn nhân mã độc tống tiền vẫn trả tiền chuộc dù đã khôi phục hệ thống?

Cô giám đốc 8X khởi nghiệp từ... phá sản

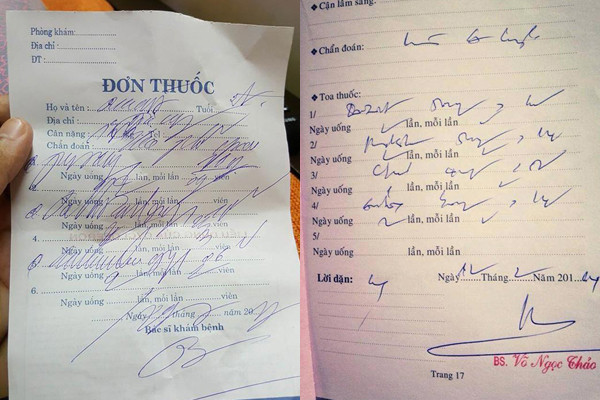

Ngoài ra, Bệnh viện TP Thủ Đức còn áp dụng mô hình khoa khám bệnh thông minh giúp đa dạng hóa đăng ký khám chữa bệnh, phân loại người bệnh, giám sát tuân thủ phác đồ điều trị, cảnh báo khi kê thuốc…

Với mô hình này, năm 2022, nếu người bệnh chỉ khám và nhận thuốc tại Bệnh viện TP Thủ Đức sẽ mất 80,1 phút; người bệnh thực hiện từ 2-3 kỹ thuật cận lâm sàng, khám và nhận thuốc mất 3 giờ.

Bác sĩ Thanh khẳng định, hệ thống quản lý bệnh viện thông minh giúp quản lý khám, chữa bệnh chặt chẽ, nhanh gọn, chính xác, giảm thời gian thủ tục hành chính, nâng cao năng suất của bệnh viện.

Mới đây, Bộ Y tế cho biết, cả nước hiện có hơn 1.400 bệnh viện công lập và hơn 300 cơ sở ngoài công lập. Một khảo sát do Cục Quản lý khám chữa bệnh thực hiện tại 732 cơ sở khám chữa bệnh cho thấy 71% cơ sở đã thực hiện thanh toán viện phí điện tử, số còn lại thanh toán bằng tiền mặt.

Về bệnh án điện tử, qua khảo sát, còn hơn 32% cơ sở chưa triển khai. Trong số các cơ sở đã thực hiện, mới có 3% cơ sở có phần mềm quản lý được ghi chép của hồ sơ bệnh án đã được thẩm định và bỏ bệnh án giấy.

Ngành Y tế đặt mục tiêu năm 2030, tất cả các cơ sở khám chữa bệnh phải triển khai hồ sơ bệnh án điện tử.

Người dân hết ‘đau đầu’ để dịch chữ bác sĩ“Nếu chuyển từ đơn thuốc, bệnh án viết tay sang đánh máy, người dân không còn phải đau đầu dịch đơn thuốc, cũng không còn so sánh chữ bác sĩ “xấu như gà bới” - Cục trưởng Cục Quản lý khám chữa bệnh, Bộ Y tế chia sẻ.">

Người dân hết ‘đau đầu’ để dịch chữ bác sĩ“Nếu chuyển từ đơn thuốc, bệnh án viết tay sang đánh máy, người dân không còn phải đau đầu dịch đơn thuốc, cũng không còn so sánh chữ bác sĩ “xấu như gà bới” - Cục trưởng Cục Quản lý khám chữa bệnh, Bộ Y tế chia sẻ.">Mỗi hồ sơ bệnh án điện tử tiết kiệm 12 phút so với làm bệnh án giấy

Nhà khoa học ở nhà thuê, đi làm thuê

Đá 'bồ' bằng chiêu độc 'tìm người đóng thế'

友情链接